La brecha de seguridad combina aspectos en el hardware y en el software para el almacenamiento de los activos digitales. Versiones más avanzadas del hack pueden lograr el mismo efecto sin hacer modificaciones físicas a los dispositivos.

***

Un reporte recientemente publicado a través del blog de Doshay Zero404Cool en Medium informa a la comunidad de usuarios de las monedas digitales sobre una brecha de seguridad en los dispositivos Trezor, la cual puede llevar a la sustracción ilícita de los activos allí almacenados.

El usuario del blog bajo el álias Doshay Zero404Cool hizo referencia en el post publicado sobre algunos aspectos discutidos durante la conferencia DEFCON 25 (Un evento dirigido para la comunidad de hackers, el cual tuvo lugar en Las Vegas durante la última semana del mes de julio), especialmente sobre las vulnerabilidades y fallas encontradas en los dispositivos a razón de la utilización de chips no seguros fabricados por la empresa STMicroelectronics.

El chip en cuestión, mejor conocido como ST32F05, es completamente vulnerable a la inyección de fallos, y en opinión del usuario lamentablemente no hay mucho que la compañía creadora pueda hacer para salir airosa de esta situación, ya que resultaría imposible reemplazar todos los hardwares existentes que actualmente circulan en el mercado agregando que esta vulnerabilidad también estaría presente en los dispositivos Keepkey y en los próximos Trezor v2 – ya que utilizan chips muy similares.

Pese a lo antes expuesto, los representantes de Trezor han minimizado la importancia de estas vulnerabilidades reportadas bajo el alegato de que dichas modificaciones no permitirían generar una copia de la información secreta del dispositivo. Sin embargo el usuario Doshay asegura que esto puede hacerse de forma muy simple en tan solo 15 segundos, ya que si el monedero físico es robado, la persona no tendría el tiempo necesario para transferir los fondos a una dirección mas segura, permitiendo que tanto autoridades como delincuentes puedan acceder a todos los saldos en monedas digitales allí almacenados sin contar con la autorización del propietario. El caso es que es posible hacer todo esto sin que el usuario note alguna diferencia hasta que sea demasiado tarde y los activos sean sustraídos.

La vulnerabilidad presente en los dispositivos

Las fallas de seguridad a través del hack antes mencionado fueron descubiertas hace más de seis meses, específicamente el 29 de marzo del presente año.

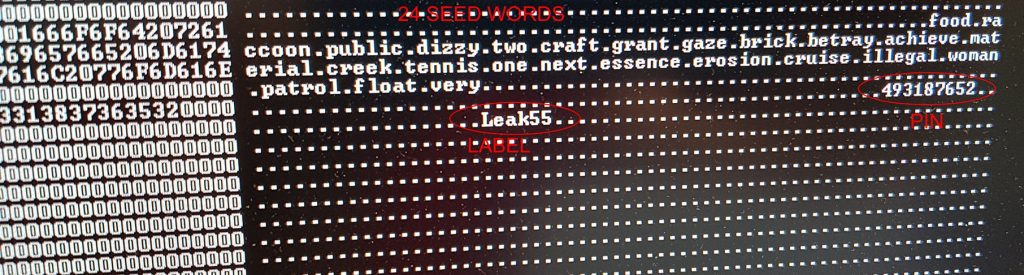

El código Seed (conjunto de palabras necesario para realizar la restauración del monedero) de acuerdo con la configuración de los dispositivos no debería ser accesible fuera del mismo. Este código debería estar a buen resguardo pero la investigación realizada reveló que dicho hack puede revelar las palabras secretas e incluso ir más allá, ya que se puede acceder al código PIN (aquél con el cual se certifican las operaciones) y a la codificación de etiqueta del dispositivo. Con toda esa información se puede hacer una copia exacta del dispositivo Trezor.

Para poner en evidencia lo antes mencionado, en el post resumen el proceso de hackeo en seis pasos, detallando el mismo de la siguiente forma:

- Primeramente se hace uso de un dispositivo Trezor vacío.

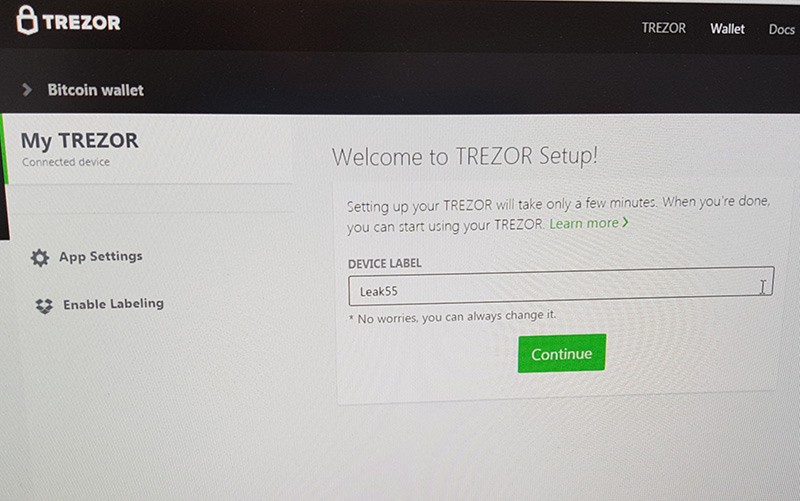

- Se le denomina al mismo “Leak55”.

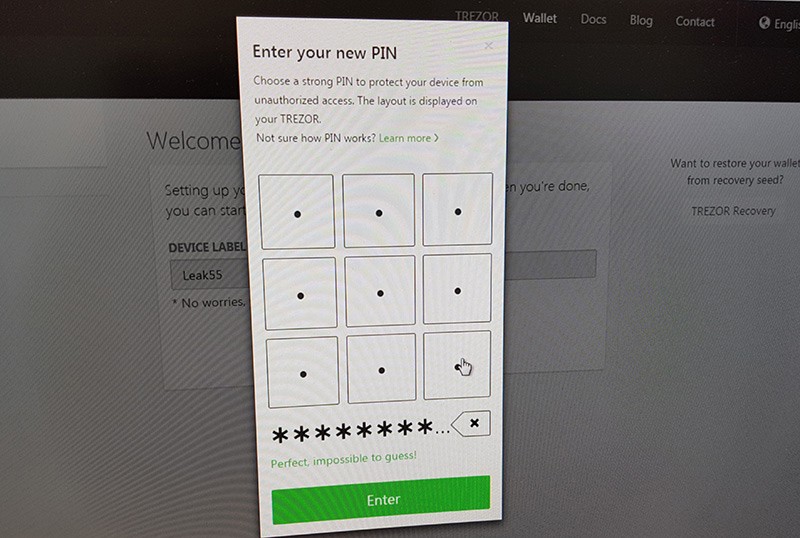

- Se inserta un código PIN de cuatro a nueve dígitos (Destacan que no es importante memorizar el mismo).

- El dispositivo Trezor nos va a mostrar las 24 palabras que componen el código Seed. Cualquier usuario puede asumir que dicho código solo va a mantenerse dentro del hardware y se mantendrá allí a resguardo de forma segura.

- Se desconecta el dispositivo y se apaga.

- Por último, se aplica el hack respectivo y en 15 segundos se puede extraer toda información privada. Aquí se ven de manifiesto varias vulnerabilidades tanto a nivel de hardware como de software la cual no puede ser cubierta sin reemplazar el dispositivo. Una vez hecho esto, el monedero queda en su estado original manteniendo los datos intactos, por lo que el usuario nunca sospecharía que fue hackeado.

De acuerdo con el post, la clave para realizar este hack a nivel de hardware es a través de la conexión de dos clavijas dentro del dispositivo, pero advierten que existen versiones más avanzadas que no involucran ningún tipo de desmontaje y se puede obtener el mismo resultado.

Al parecer esto ocurre ya que al conectar el dispositivo a una computadora el firmware de Trezor va a llenar por si mismo la SRAM con toda la información secreta, lo cual va en contra de las medidas de seguridad mejor utilizadas dentro de la industria.

(Imágenes extraídas del artículo original de Medium)

Fuente:Doshay Zero404Cool Medium

Versión de Camilo Reyes para DiarioBitcoin

ADVERTENCIA: Este es un artículo de carácter informativo. DiarioBitcoin es un medio de comunicación, no promociona, respalda ni recomienda ninguna inversión en particular. Vale señalar que las inversiones en criptoactivos no están reguladas en algunos países. Pueden no ser apropiadas para inversores minoristas, pues se podría perder el monto total invertido. Consulte las leyes de su país antes de invertir.

Artículos Relacionados

Noticias

Noticias

Regulador de Australia obliga a grupo minero a entregar control de USD $41 millones en cripto

Destacadas

Destacadas

SEC acusa a BlackRock de no revelar adecuadamente las inversiones de uno de sus fondos

Dogecoin

Dogecoin

Meta y Threads: Avances recientes y su resonancia en la esfera cripto

Empresas

Empresas